威胁情报是循证知识,包括环境、机制、指标、意义和可行性建议,现有的或新兴的、对资产的威胁或危害,可用于主体对威胁或危害的反应做出明确决定 威胁情报就是收集、评估和应用关于安全威胁、威胁分子、攻击利用、恶意软件、漏洞和漏洞指标的数据集合 2013年5月16日,Gartner给出了威胁情报的定义: "Threat intelligence is evidence-based knowledge,including context, mechanisms, indicators, implications and actionable advice,about an existing or emerging menace or hazard to assets that can be used to inform decisions regarding the subject's response to that menace or hazard." 即: "威胁情报是基于证据的知识,包括场景、机制、指标、含义和可操作的建议。这些知识是关于现存的、或者是即将出现的针对资产的威胁或危险的,可为主体响应相关威胁或危险提供决策信息"

威胁是意图、能力和机会三部分的结合。缺乏这三要素,对于个人或组织而言,在那个时间点,那个场景下"威胁"或"危害"不存在。威胁的三要素,即

威胁情报是对恶意行为者的攻击意图、时机和能力分析后所得到的信息,是情报的一种。情报的生命周期对其适用,即计划、收集、处理、制作和传播相关信息。威胁情报有别于其他情报之处在于着眼于威胁的识别

漏洞库、指纹库、IP信誉库,它们都是威胁情报的一部分,情报就是线索,威胁情报就是为了还原已发生的攻击和预测未发生的攻击所需要的一切线索

1. IP: IP用于提供攻击源信息。僵尸网络IP?扫描器IP?云服务IP?CDN IP?搜索引擎IP?恶意爬虫IP?安全公司IP?恶意代理IP?Tor匿名网络?

这块信息非常重要,成本低,产出快速,例如通过IP发现伪装搜索引擎的360扫描器们,通过IP发现被Anti-CC冤杀的搜索引擎们,通过IP定位棒子的僵尸网络集群等等

2. UA: UA可以一定程度(由于可以篡改,不能直观的当作确认信息)提供请求发起者的身份信息。搜索引擎?采集器?扫描器?mobile?PC?

如果Payload在UA字段上(例如shellshock),还可以提供攻击方式信息

3. Host: 域名信息提供了攻击方式信息,是自动生成的恶意域名,还是肉来的子域名。当一个CC的攻击源是来自一个教育网,很大程度可以判断该教育网是被黑后的僵尸网络的一部分

4. URL: URL提供了攻击方式信息,对方是在探测阶段还是攻击阶段?对方利用的是什么应用的哪个版本的哪个漏洞?是在进行暴力破解(目录枚举,登陆口爆破)?还是流量型攻击?还是钓鱼攻击?请求是否rewrite过等

5. ResponseCode: 提供了攻击对象所采用的防御信息,是否有WAF加持,是哪款WAF加持,防御的方式是拦截,重定向,还是验证码?

1. 信誉情报

1) "坏"的IP地址(恶意IP库)

2) URL

3) 域名等(比如C2服务器相关信息)

2. 攻击情报(DDOS)

1) 攻击源

2) 攻击工具

3) 利用的漏洞

4) 该采取的攻击方式等

3. 僵尸网络情报(Zeus/SpyEye Tracker)

4. 0day漏洞信息

5. 恶意URL地址情报

6. 恶意样本

1) URL

2) IP

3) DNS查询

2013年,Gartner开始提倡自适应安全架构,认为过度的依赖阻截和防御机制,其针对高级威胁的有效性是递减的;全面的保护需要防御、检测、响应和预测这四个部分组成的完整过程,即自适应安全架构

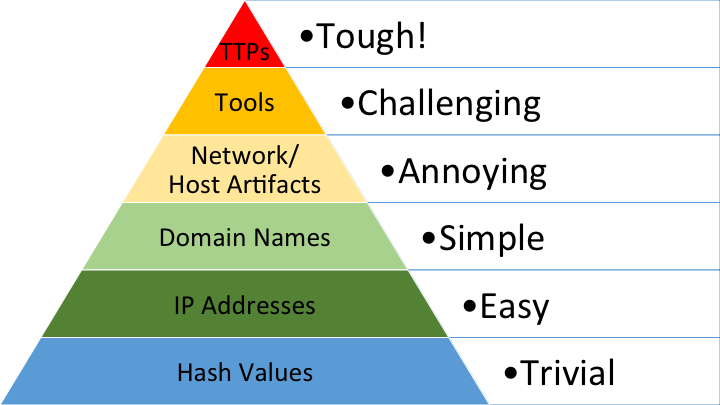

建立这个金字塔模型,就是为了说明你可能用来检测敌方活动的威胁情报相关的指标类型,以及当你能够利用这些指标时,会引起的攻击者的攻击代价大小或者说痛苦指数。一般来说威胁情报中价值最低的是Hash值、IP地址和域名,其次是网络/主机特征、攻击工具特征,对攻击者影响最大的是TTP(战术、技术和行为模式)类型的威胁情报

金字塔里提到的indicator,是表明用不同层面的indicator去对抗时,对手所受到打击的疼痛程度。当用越底层的indicator做对抗时,对手越是容易绕过,例如拦截一个IP地址,对手很容易就换一个IP地址,而换一个域名又比换IP地址要稍微难一点点。那么在考察情报供应商的时候,越是能提供金字塔顶端的TTP层面的供应商就表明越是有能力

1. HASH值

SHA1或MD5是最常见的例子,对应于入侵相关的特定样本/文件。任何文件的改变,即使是无关紧要的在未使用资源中修改一个bit或者在结束位置添加一个Null。结果就是一个完全不同也不相关的哈希值。哈希值的改变是那么容易,在很多情况下,它甚至可能不值得跟踪。需要指出的是有一类特殊的 fuzzy hashes ,它试图通过在计算时考虑输入的相似性来解决问题。换句话说,两个文件只有轻微或者中度的差异,会造成类似的模糊散列值,使研究者注意到他们之间可能的关系,它们可能适合放在“攻击工具”类型,因为它们更抗拒改变和操纵,事实上,它们在DFIR(数字取证及事件响应)最常见的用途是识别工具及恶意软件的变种,以纠正静态hash值的缺点

2. IP地址

这可以说是最常见的指标,因为IP数量太大,任何合理的APT攻击均可以更改IP地址,只需要很小的成本。在某些情况下,如果他们使用Tor或者类似的匿名代理服务,他们可以相当频繁的改变IP地址。这就是为什么IP地址是金字塔的绿色部分。如果你利用IP地址进行防御,他们通常可以转换,甚至不影响攻击节奏

3. 域名

域名的改变需要付出一些代价,为了使用,他们必须注册、支付并且进行托管。但是,有大量的DNS提供商有宽松的注册标准(其中许多是免费的)。所以在实践中,这不是太难以改变。新域名可能需要1-2天时间在整个互联网上就随处可见了,虽然如此,这些相比IP地址是稍微困难的改变

4. 网络或主机特征

在这个层面上,开始让对手觉得有些棘手。当你能够在这个层面上检测并响应,可以使攻击者回到他们的实验室重新配置或编译他们的工具。一个很好的例子是,当你使用User-Agent特征字符方式查找攻击者的HTTP探测工具,你阻止其User-Agent的任何请求时,你强迫他们回去花一些时间搞清楚你如何发现他的探测工具,并解决这个问题。当然修复可能微不足道,但至少他们不得不花费一些精力来识别和解决你设在他们面前的障碍

从这个层面上来讲,传统的主动防御(文件系统、进程联动管控)、WAF、漏洞修复(WEB/系统漏洞)尤其存在的不可替代性,只有在做好了基础防御的前提下,进行威胁情报的感知和对抗才有意义

5. 攻击工具

在这个层面上,我们有了真正让攻击者感到头痛的能力。很可能发生的情况是,因为我们获得了检测他们某个工具的能力,他们必须临时放弃,去找到或者创建一个用于相同目的的新工具。这是一个大的胜利,因为他们必须花时间研究(查找现有的工具,它具有相同的能力)、发展(如果有能力,创建一个新的工具)和培训(弄清楚如何使用工具,熟练掌握它)。你使他们真的需要花费时间,特别是你能得到他们几个工具的时候。

此类指标的实例可以包括AV或者Yara签名,前提是他们可以发现相同文件的中等程度变化。分析网络通信协议的网络感知工具也属于这个层面,变更协议需要大量工作重写原来的工具。此外,如前所述,Fuzzy哈希也应该属于这个层面

6. TTPs(Tactics、Techniques & Procedures)

最后,在顶点的是TTP。当你在这个层面检测并响应,你直接针对对手的技能,不再是他们的工具。例如:你检测重放哈希的攻击(也许通过分析windows日志),而不是他们使用的攻击工具,从效益的角度看,这是最理想的。如果你能足够快的应对对手的TTP,你强迫他们做了最耗时的事情:学习新的行为。让我们想想这些,如果你到达顶点,即掌握了不同对手多种不同的TTP时,将会发生什么?你给他们两个选项:放弃或者重新塑造自身

1. 防御: 基于安全策略、产品及流程来防止攻击成功。主要目的是减少攻击面,并在攻击产生实际影响前进行阻截,大多数传统安全产品集中在此领域

2. 检测: 发现那些逃避了防御措施的攻击。主要目标是尽早发现失陷主机,减少威胁的持续时间。能否避免潜在的损失很大程度依赖于此,因而检测能力在整个过程中至关重要。此处的检测不应将重点放在签名技术为主的检测产品上,因为它们较难发现已逃避了防御阶段的攻击

3. 响应: 对检测发现的问题进行调查并补救,提供取证分析以及溯源分析(大多数时候重点在找到失陷的原因,并不一定需要锁定具体攻击者),进而提出对防御措施的改进,避免今后发生此类事件

4. 预测: 利用威胁情报,了解外部黑客事件并掌握黑客针对当前系统类型的新型攻击方式,主动化解风险,并将其应用到后续的防御和检测过程中,从而完成整个闭环的过程

通过对自适应安全架构的了解,我们不难发现两方面的能力至关重要