在数字化浪潮中,网络安全威胁日益严峻,勒索软件成为其中的突出挑战。它就像隐藏在网络深处的“黑手”,加密用户文件,以此勒索赎金,给个人和企业带来巨大损失。今天,让我们深入探讨一篇关于勒索软件检测技术的研究论文,看看研究者们如何运用创新技术来对抗这一威胁。

近年来,勒索软件攻击事件呈爆发式增长。据全球安全公司卡巴斯基调查,超半数受害者支付赎金,却仅有29%的用户成功找回文件,大量用户面临数据丢失风险。“勒索软件即服务(RaaS)”模式兴起,降低了攻击门槛,比特币等虚拟货币又为攻击者提供了安全收款途径,使得勒索软件攻击形成恶性循环,传统基于签名的检测方法难以应对。

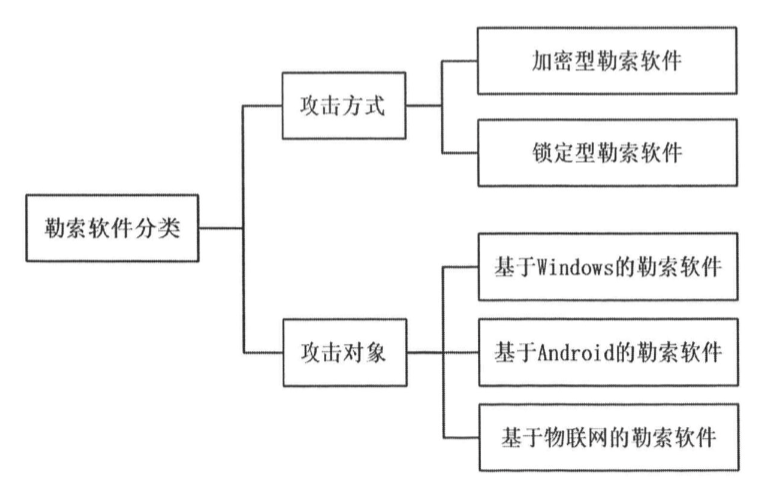

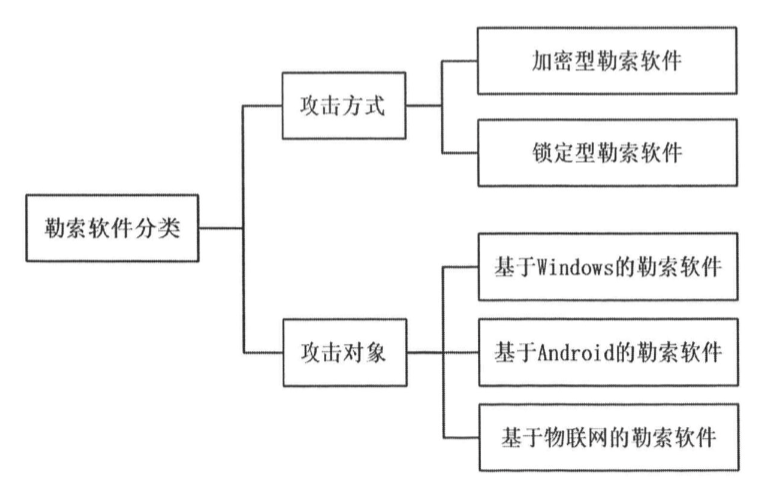

目前,勒索软件检测主要依赖静态分析和动态分析技术。静态分析通过反汇编工具提取样本静态特征,如从PE文件头提取信息训练模型,但易受代码混淆技术影响。动态分析则在样本运行时监控行为,基于API调用序列检测,能揭示真实意图,但也面临挑战。随着深度学习发展,基于图结构的检测方法崭露头角,它能有效建模样本语义关系,为勒索软件检测带来新希望。

勒索软件在运行过程中有多种典型动态行为。文件操作行为包括搜索、加密、删除文件等,其目的是定位并加密重要文件,制造恢复困难。文件加密行为使用强加密算法,如RSA和AES,加密后更改文件扩展名并生成勒索说明。注册表行为涉及利用注册表存储信息、设置启动项和隐藏痕迹。进程行为则包括创建、终止进程等操作。这些行为都通过调用系统API实现,API成为研究勒索软件动态行为的关键数据源。

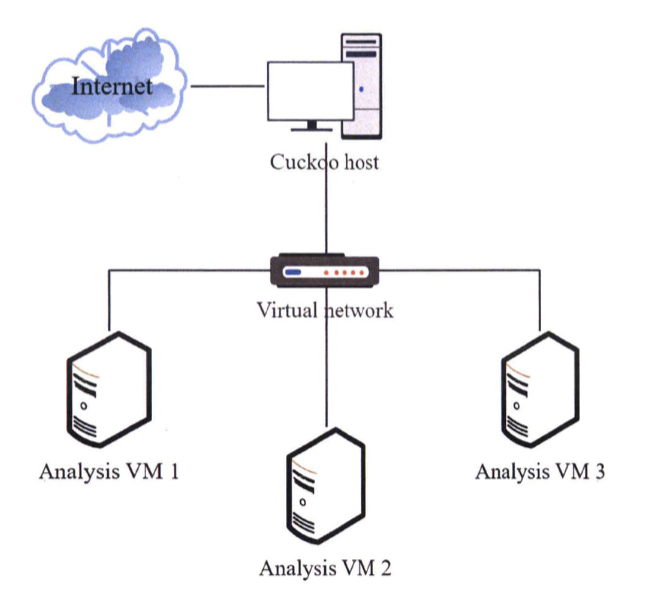

为深入研究勒索软件动态行为,作者搭建了基于Cuckoo沙箱的分析平台。Cuckoo沙箱由宿主机和客户端组成,宿主机管理样本提交和报告生成,客户端提供隔离环境运行样本。作者选择Ubuntu 18.04.6 LTS作为宿主机系统,Windows XP作为客户端系统,安装了Virtual Box、Cuckoo Sandbox等必要组件,并对客户端进行配置,确保分析环境稳定、可控。

基于Cuckoo沙箱报告,作者提取系统资源及其相关API调用作为节点,包括文件、注册表、进程、文件API调用、注册表API调用和进程API调用六种类型。定义五种边类型来描述节点间关系,如进程与进程API、文件API、注册表API的关系等。在构建异构图时,综合考虑API名称和参数,将参数信息嵌入边中,使图具有多边性,能更准确表达勒索软件行为。使用NetworkX库和Graphviz工具对异构图进行可视化,直观展示样本行为特征。

作者收集了来自多个开源网站的勒索软件和良性软件样本,经过去重、筛选等预处理步骤,最终得到高质量样本数据集。利用搭建的Cuckoo沙箱平台对样本进行动态分析,获取行为分析报告,为后续研究提供数据支持。

现有方法常忽略API参数信息,无法全面捕捉勒索软件行为变化。为解决此问题,作者提出基于异构图注意力机制的检测方法。该方法以异构图注意力网络HAN为基础模型,引入边注意力机制,充分利用边属性中的语义信息,提高对节点特征的学习能力。