渗透测试就是模拟攻击者用来攻击安全控制和非法获得访问权限的方法,从而对网络与系统的安全进行评估和提升。

从方法论的角度来看,渗透测试必须取得被测试目标的法律授权,而网络入侵本身就是一种非法行为,紧接着因为渗透测试是对网络入侵的模仿,所以都经过信息收集、目标踩点、网络扫描、漏洞发现和漏洞利用的过程,不同的是在最后渗透测试会生成测试报告进行对漏洞修补的指导,而入侵可能会利用漏洞进行后门植入并尽力擦除一切痕迹,逃避法律责任。

关于渗透测试的核心技术,信息收集、目标踩点、网络扫描,我们都已在第五章网路扫描中学习过,接下来漏洞扫描和漏洞利用(以提升权限)将是本章重点。

黑客入侵的一般过程都是不断地重复进行信息收集和目标踩点,来获取确认自己所需的信息,寻找发现系统漏洞,并利用漏洞实现目标攻击或进行后门植入来维持系统控制权,在最后清理访问痕迹。得知入侵的一般过程,关于防御我们也可能存在一些错误的认识。

例如认为购买并部署价格昂贵的安全设备便可完全的保证安全,这显然错误,因为任何安全设备都是由程序员开发而来,无论硬件还是软件都依赖于代码执行,本身便存在着一定得入侵可能。而有人说过滤所有监听端口的入站数据就可以高枕无忧,这显然也不是万无一失的,因为过滤策略和机制都可能由于存在漏洞而被绕过。至于攻击之前一定会有扫描行为,要知道社会工程学手段、滥用第三方服务器都可以实现信息收集而不留下任何行为记录。

上面的一切对告诉了我们黑客是不按常理出牌的,也不可能存在完全的安全性,只有相对的安全,而我们能做的就是尽最大的可能提高安全防御性,保证网络系统的安全。

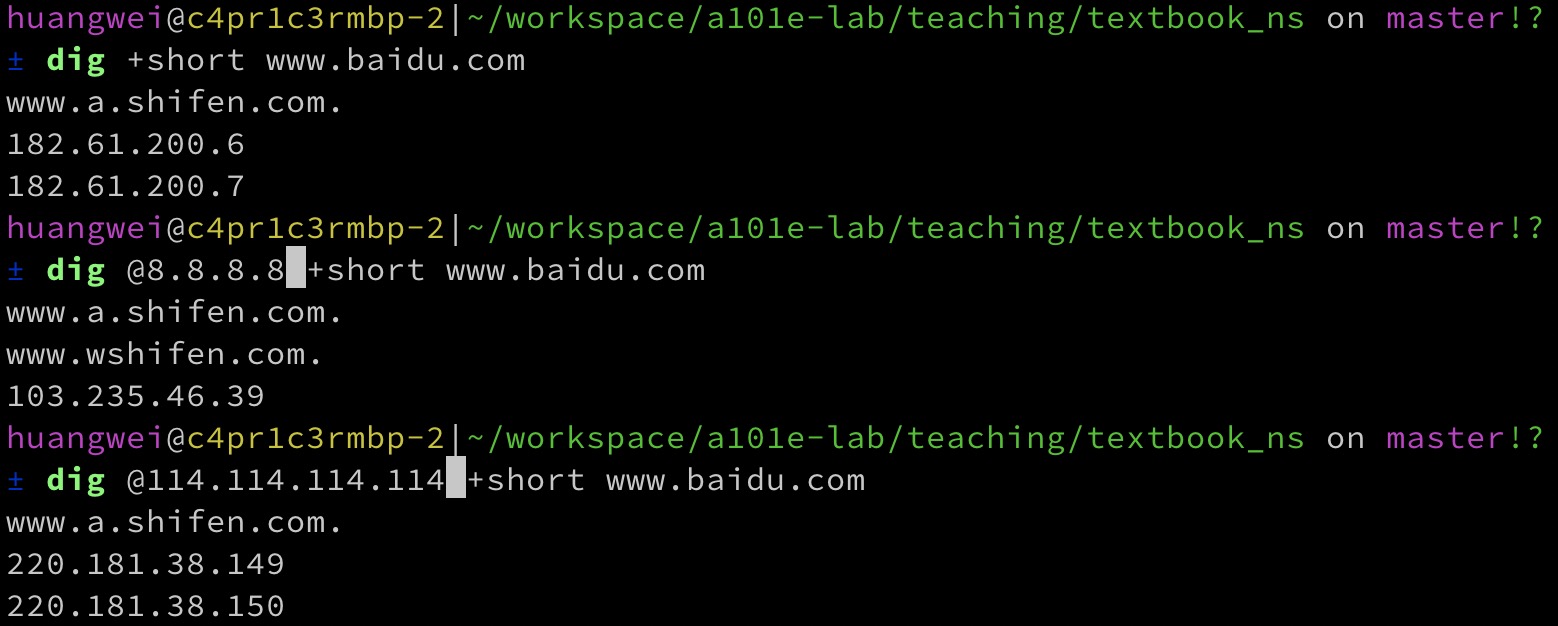

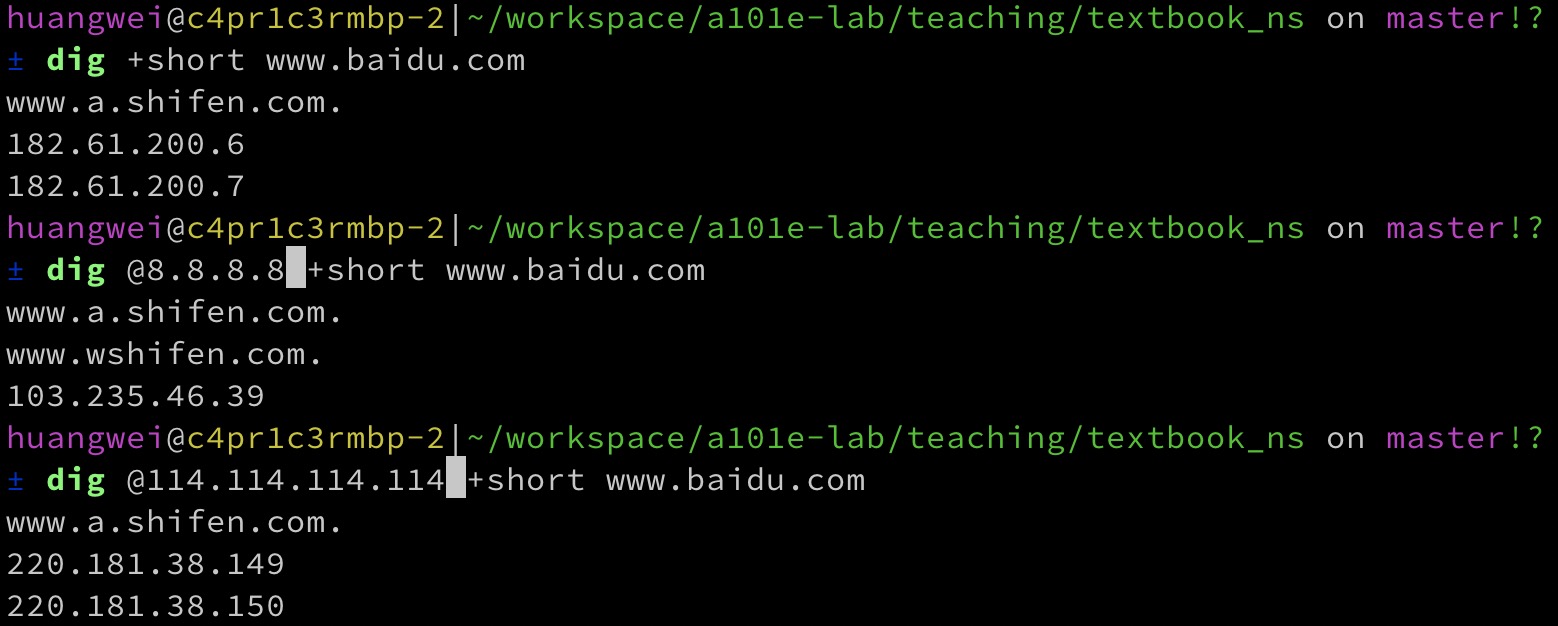

可使用以下命令工具:ping、nslookup(交互式域名查询工具)、dig(DNS 查询高级工具),通过使用位于不同国家和地区的域名解析服务器来解析同一个域名有可能获得该服务器部署在不同地区的物理服务器或 CDN 节点服务器。

有时当对目标站点一点办法都没有时,可以利用一些「IP 地址反查域名」的在线工具来获取「旁站」信息。例如除了 www.hack-test.com 之外,还有多个其他注册域名配置解析到了 173.236.164.23 。对于 www.hack-test.com 来说,运行在 173.236.164.23 这一台服务器上的其他网站就被称为「旁站」。目标站点没有漏洞并不意味着该站所在的服务器上配置的其他站点也不存在漏洞,很多时候可以通过攻陷同一个 IP 上的旁站获取到系统控制权限来达到攻陷目标站点的目标。